| Connectivity Empresarial (Banda Ancha)

Redes empresariales gestionadas para asegurar un acceso confiable, seguro, de alto desempeño y uptime para aplicaciones críticas de negocio. Un servicio integral que incluye: conectividad de Fibra Óptica, microonda o satelital; equipamiento, soporte, garantías y monitoreo.

> Internet Premium: Conectividad dedicada a Internet con BA garantizada, diseñada para asegurar alto rendimiento en aplicaciones empresariales críticas.

> MPLS: Red privada segura que conecta múltiples sedes, garantizando disponibilidad, calidad de servicio y desempeño para aplicaciones de negocio.

> Secure SD-WAN: Conectividad inteligente y segura, optimizando el acceso a nubes y aplicaciones empresariales.

> Cloud Connect: Conexiones privadas y dedicadas a nubes públicas que mejoran seguridad, rendimiento y confiabilidad en el acceso a servicios cloud.

> Mobile Connect: Conectividad de respaldo móvil que aumenta la disponibilidad del servicio y reduce el riesgo de interrupciones operativas.

Enlace Fibra Óptica

Fibra Óptica es el pilar tecnológico que soporta la operación empresarial, segura y eficiente, tanto en entornos locales como distribuidos y cloud, de alta capacidad, uptime y baja latencia.

Starlink Empresarial

Conectividad satelital de alta velocidad y baja latencia, para instituciones, públicas o privadas, localizadas en zonas rurales sin acceso a Fibra Óptica, para ampliar la cobertura o como respaldo ante contingencias, dando soporte y facturación local.

| Data Center

Acelera tu negocio hacia el futuro en centros de datos de última generación. Aloja aplicaciones e información crítica en un entorno seguro, confiable y de alta disponibilidad, potenciando la operación y logrando los objetivos con mayor eficiencia.

Confíe en nosotros y experimente la diferencia, considerando los atributos de nuestros componentes:

> Design. Infraestructura diseñada conforme a las especificaciones TIA/EIA-942, confiable, escalable y conforme a las mejores prácticas.

> Monitoring. Monitoreo continuo 24x7x365 de variables eléctricas, humedad y temperatura, integrado a nuestra arquitectura DCIM para una gestión proactiva.

> Versatility. Conectividad a Internet mediante múltiples proveedores, asegurando redundancia, flexibilidad y un rendimiento óptimo de red.

> Support. Dedicated alternate NOC operating 24x7x365, providing full support for Disaster Recovery scenarios.

> Architecture. Communication infrastructure based on redundant power supplies and processors, ensuring high availability and fault tolerance.

> Resources. Guaranteed service availability of 99.98% or 99.9%, depending on the selected data center hosting environment.

> Security. Comprehensive internal and perimeter security framework, covering physical access control and operational protection.

Beneficios:

> Reducción de costos. Optimización de la inversión en infraestructura y operación, disminuyendo costos de implementación y mantenimiento.

> Almacenamiento seguro. Protección de la información y los activos tecnológicos bajo esquemas de seguridad física y operativa.

> Ambientes controlados. Condiciones óptimas de temperatura, humedad y energía para asegurar la continuidad y el correcto funcionamiento de los sistemas.

> Soluciones a medida. Servicios diseñados según las necesidades específicas de cada cliente, con flexibilidad y escalabilidad.

> Continuidad y disponibilidad. Alta disponibilidad del servicio, garantizando la continuidad operativa y la estabilidad de las plataformas críticas.

Data Center Colocation

Espacios seguros y certificados para el alojamiento de equipamiento y servidores, con monitoreo continuo 7x24x365 y cumplimiento de estándares internacionales en toda la región.

Dedicated Server & Managed Datacenter

Infraestructura dedicada y exclusiva en servidores de última generación. Aloja tu información crítica en un entorno seguro, confiable y tecnológicamente avanzado.

| Cloud Service

Servicios cloud que permiten a las empresas operar, colaborar y escalar sus sistemas de forma segura, flexible y eficiente.

> Cloud Server: Servidores virtuales en la nube con capacidad de cómputo y almacenamiento bajo demanda, alta disponibilidad y escalable para el negocio.

> MS 365: Herramientas de productividad y colaboración en la nube que facilitan el trabajo en equipo, el acceso a la información y la comunicación segura.

> Cloud VDI+: Escritorios virtuales en nube, permiten trabajar desde cualquier lugar, reduciendo costos de hardware y mejorando la seguridad de la información.

> KUBE: Plataforma que permite ejecutar y escalar aplicaciones de forma ágil y automatizada, facilitando la innovación y la continuidad del negocio.

> STaaS: Almacenamiento en la nube flexible y seguro para proteger, gestionar y acceder a la información de la empresa cuando se necesita.

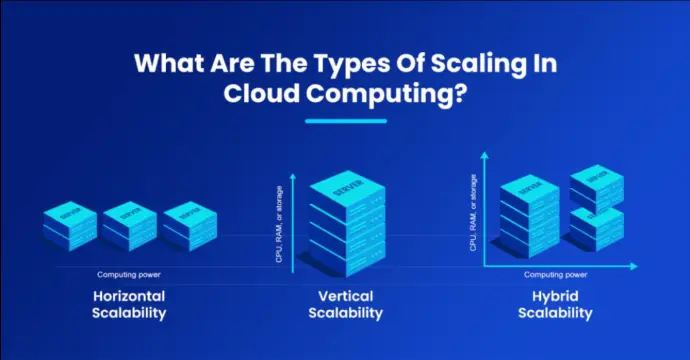

Escalable & Automático & Continuo

Plataformas cloud diseñadas para escalar sistemas y aplicaciones de forma flexible y automatizada, asegurando alta disponibilidad, continuidad del negocio y almacenamiento seguro bajo demanda.

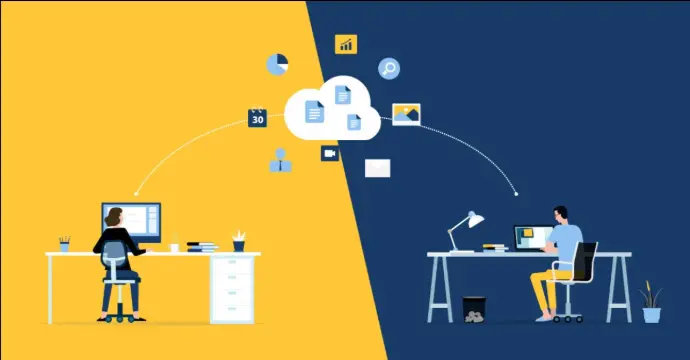

Productividad y Colaboración

Permite a las empresas operar, colaborar y trabajar desde cualquier lugar, con acceso seguro a la información y herramientas en escritorios virtuales, que reducen costos y aumentan la eficiencia operativa.

| Security Assesment

El Security Assessment considera un levantamiento integral del estado actual (As Is) de la organización, abordando dimensiones técnicas, funcionales, de procesos y organizacionales, incluyendo aspectos de cultura y gobierno en ciberseguridad y protección de datos personales. Este análisis permite identificar el nivel real de madurez, exposición a riesgos, cumplimiento normativo y alineación con buenas prácticas, proporcionando una visión objetiva y documentada de la situación actual de la organización.

Como parte central del servicio, se realiza un diagnóstico de flujos de datos, identificando qué información se recolecta, para qué se utiliza, dónde se almacena, cómo se protege y qué brechas existen en su tratamiento. Este análisis permite evaluar riesgos asociados a la seguridad de la información y a la protección de datos personales, priorizando acciones de mitigación y optimizando recursos. A partir de este diagnóstico se construye el estado objetivo (To Be), definiendo controles técnicos y organizativos, mejoras de procesos y lineamientos operativos alineados con un cumplimiento efectivo y sostenible.

El servicio concluye con la definición del Alcance del Cambio, documentando de manera clara y priorizada las iniciativas necesarias para transitar del As Is al To Be. Este entregable permite dimensionar impacto, esfuerzo y dependencias, y constituye la base para la elaboración de un RFP, facilitando procesos de licitación o adjudicación directa. El assessment incluye la elaboración y validación de documentos ejecutivos y técnicos, presentaciones de resultados y la formalización del cierre mediante validación y firma de directores, asegurando patrocinio, trazabilidad y compromiso organizacional.

Levantamiento As Is & To Be

Levantamiento de estado actual (técnico, procesos y organizacional), análisis de flujos de datos y riesgos, construyendo el modelo de llegada priorizado y alineado a ciberseguridad y protección de datos personales.

Etapas del Proceso

Proceso que tiene por objeto elaborar, validar, presentar, priorizar y dimensionamiento el cambio, definir su alcance (RFP) y formalizar el assessment contando con la validación y firma de directores y ejecutivos.

| Ciberseguridad

Entregamos servicios de ciberseguridad que protegen la información, aseguran la continuidad del negocio y apoyan el cumplimiento normativo frente a amenazas digitales.

> Assessment: Evaluación integral de seguridad, identificando vulnerabilidades y riesgos, con un diagnóstico y recomendaciones para proteger la organización.

> Managed Firewall: Protección perimetral que controla y asegura el acceso a la red, optimizando la conectividad y garantizando continuidad operativa.

> Endpoint Protection: Protección avanzada en workspace, para prevenir y resguardar información corporativa de malware, ataques dirigidos y ransomware.

> Server Protection: Seguridad especializada en servidor y carga crítica, para proteger aplicaciones y datos ante amenazas y ataques a la infraestructura.

> SOCaaS: Monitoreo y respuesta a incidentes de seguridad, para la detección, análisis y gestión de eventos, cumpliendo regulación y reduciendo riesgos.

> Advanced Security: Solución avanzada de ciberseguridad que permiten anticipar amenazas, fortalecer la defensa y responder de forma efectiva.

Cumplimiento Ley 21663

> Confidencialidad: Protección contra el acceso no autorizado a datos sensibles de la nación y ciudadanos.

> Integridad: Garantía de que la información no sea alterada o destruida sin autorización legítima.

> Disponibilidad: Aseguramiento del acceso continuo a los servicios esenciales del Estado y privados.

> Resiliencia: Capacidad de los sistemas para absorber impactos y recuperarse rápidamente ante incidentes.

Obligaciones de las OIV (Operador de Importancia Vital)

> Reporte: Notificación obligatoria en un plazo máximo de 3 horas por incidente significativos.

> SGSI: Implementar Sistema de Gestión de Seguridad de la Información basado en estándares internacionales.

> Designación de CISO: Nombramiento de un oficial de seguridad responsable ante la ANCI.

> Auditorías Externas: Revisión periódica de la madurez y eficacia de los controles de seguridad.

Ciberseguridad Integral y Operativa

Nuestros servicios permiten identificar riesgos, proteger la infraestructura, detectar incidentes y responder de forma oportuna, ante las amenazas digitales que evolucionan constantemente.

Operadores de Importancia Vital

La Ley 21.663 impone responsabilidades a las OIV: reporte de incidentes, SGSI, CISO y auditorías periódicas, con controles técnicos y organizativos efectivos, orientados a garantizar confidencialidad, integridad, disponibilidad y resiliencia.

| Protección de Datos Personales

Apoyamos a las organizaciones a reducir el riesgo legal y operacional, ordenar el ciclo de vida del dato y demostrar cumplimiento de forma práctica y verificable de la Ley 21.719 (LDPD), el cual entra en vigencia en diciembre de 2026.

> La protección de datos pasa de ser una recomendación a una exigencia legal.

> Aplica a toda organización que trate datos personales en Chile.

+ El incumplimiento expone a sanciones, riesgos operativos y daño reputacional.

+ Infracciones leves: hasta 5.000 UTM (Fallos transparencia e información).

+ Infracciones graves: hasta 10.000 UTM (Sin consentimiento y uso indebido).

+ Infracciones gravísimas: hasta 20.000 UTM (Uso malicioso, sensible y menores).

+ 2% (graves) a 4% (gravísima) sobre ingresos de Grandes Empresas.

+ Suspensión de actividades, registro público de infractores y responsabilidad civil.

Desafío Tecnológico y de Gobernabilidad de los Datos.

> Tipos de datos: Públicos · Personales · Privados · Sensibles.

> Ciclo de vida del dato: Recolección → Almacenamiento → Uso → Transferencia → Supresión (baja o eliminación).

> Derechos del titular. En Chile, los titulares de datos personales, tienen una serie de derechos que están protegidos por la ley de protección de datos personales (Ley 19.628): Acceso · Rectificación · Supresión - Oposición · Portabilidad · Decisiones automatizadas.

Sectores con mayor nivel de exigencia

> Energia.

> Salud (clínicas, hospitales, laboratorios)

> Educación.

> Instituciones financieras y aseguradoras.

> Telecomunicaciones.

> Sector público (Municipios, Ministerio de Educación, Colegios, entre otros).

> Plataformas digitales y e-commerce.

Protección de datos personales (Ley 21.719)

Desde diciembre de 2026, será una exigencia legal a toda organización que trate datos personales en Chile, exponiéndose por incumplimiento a sanciones económicas severas, riesgos operativos, daño reputacional y responsabilidad civil.

Una solución práctica o nativa

Apoyamos a las organizaciones con soluciones nativas o prácticas que permiten ordenar el ciclo de vida del dato, gestionar los distintos tipos de información y asegurar el ejercicio de los derechos del titular de forma verificable.